Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Active Directory — от теории к практике. Часть 4 — перенос учетных записей в домен.

Active Directory — от теории к практике. Часть 4 — перенос учетных записей в домен.

В прошлых материалах мы рассказали как правильно развернуть и настроить инфраструктуру Active Directory, сегодня мы поговорим о том, как правильно ввести в структуру AD уже существующие рабочие станции и учетные записи пользователей. Следуя нашим рекомендациям вы сможете избежать ряда потенциальных проблем и осуществить переход к AD наиболее безболезненно.

Очень редко когда структура Active Directory создается с нуля, гораздо чаще службы каталогов разворачиваются уже на базе существующей сети, где каждый пользователь имеет свою, настроенную согласно его потребностям, учетную запись, свой набор ярлыков, папок, программ, настроек. При переходе от локальной учетной записи к учетной записи Active Directiory все эти настройки окажутся потерянными и учетную запись пользователя нужно настраивать заново.

А сколько таких учетных записей? Явно не одна и не две, а если принять во внимание, что все равно что нибудь забудете или упустите из виду, то становится понятно, что процесс перевода инфраструктуры от обычной сети к службе каталогов способен превратиться в настоящий ад, как для администратора, так и для сотрудников. Что же делать? Не спешить и, для начала, внимательно прочитать нашу статью.

К сожалению не одни только ученые записи способны вызвать затруднения при переходе на Active Directory, поэтому самое время вспомнить о том, что такое SID. SID компьютера — это уникальный идентификатор безопасности, который генерируется при установке системы и используется в качестве основы при создании прочих идентификаторов (для пользователей, групп и т.п.). Хотя в настоящее время многие специалисты считают проблему дублирующегося SID преувеличенной, например см. статью М. Руссиновича «Миф о дублировании SID компьютера», мы не рекомендуем рисковать и включать в домен машины с одинаковыми SID.

Когда может возникнуть такая ситуация? При клонировании уже установленной системы на несколько ПК, например столь любимыми многими утилитами Norton Ghost или Acronis. Появление в сети подобным машин может привести к неправильному применению групповых политик и некорректной работе некоторых сетевых служб, например WSUS. Мы не будем однозначно утверждать, что данные проблемы возникают именно от дублирующегося SID, но лучше предупредить возможные проблемы, чем потом заниматься их решением. Поэтому лучше позаботиться об уникальности SID до включения машин в домен и появления возможных проблем.

Для обеспечения уникальности SID следует использовать утилиту sysprep, о использовании которой мы рассказывали в данной статье, в Windows 7 данная утилита входит в состав системы и расположена в C:\Windows\System32\sysprep.

Также ни при каких обстоятельствах не допускайте клонирования уже включенной в домен системы — это верный способ получить вес спектр неприятностей связанных с одинаковыми идентификаторами. С этой темой тесно пересекается ситуация с заменой ПК сотрудника, когда новый компьютер должен иметь то-же самое имя, что и старый. При этом простое переименование старого ПК не даст нужного эффекта, для устранения возможных проблем старый ПК необходимо вывести из домена, ввести туда новый ПК под тем же именем, а затем снова ввести старый, но с новым именем хоста, если есть такая необходимость.

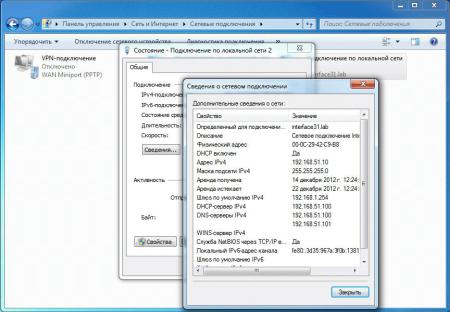

Итак, у нас есть некая рабочая станция за которой работает сотрудник Иванов и которую нужно ввести в домен. В первую очередь убедитесь что ПК имеет желаемое имя и при необходимости переименуйте компьютер, не забудьте перезагрузиться. Следующим шагом необходимо правильно настроить сеть, так как в нашей сети развернут DHCP-сервер достаточно установить автоматическое получение сетевых параметров и убедиться в получении правильных значений.

Для серверов, которые должны иметь статические сетевые параметры укажите необходимые значения вручную, особое внимание следует уделить DNS-серверам, это должны быть адреса двух любых контроллеров домена (которые совмещают роль DNS-сервера), в противном случае у вас не получится ввести такой компьютер в домен.

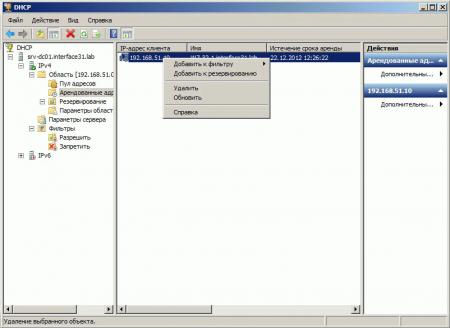

Если вам нужно чтобы какая-либо рабочая станция имела статический адрес, то не стоит указывать его вручную, более правильно будет использовать такую функцию DHCP-сервера как резервирование. Это позволит вам в последующем менять настройки сети без необходимости вносить изменения на каждой рабочей станции (например поменять адрес шлюза). Для резервирования откройте оснастку управления DHCP-сервером, перейдите в папку Арендованные адреса и щелкнув на нужном хосте правой кнопкой мыши выберите Добавить к резервированию. Этим вы закрепите выделенный адрес за данным компьютером на постоянной основе.

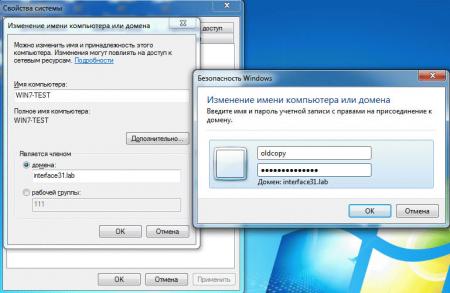

Теперь самое время включить наш компьютер в домен. Для этого перейдите в Свойства системы — Имя компьютера и нажмите кнопку Изменить. В открывшемся окне выберите Является членом домена и укажите имя домена в который мы хотим войти, затем нажмите OK, затем укажите имя и пароль пользователя имеющего право на включение компьютера в домен (по умолчанию администратор домена).

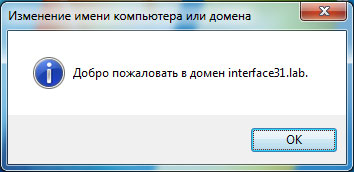

Если все сделано правильно и указанный пользователь имеет необходимые права то вы увидите следующее сообщение:

В противном случае проверьте правильность сетевых настроек, доступность контроллеров домена и наличие необходимых прав у указанного пользователя, затем повторите попытку.

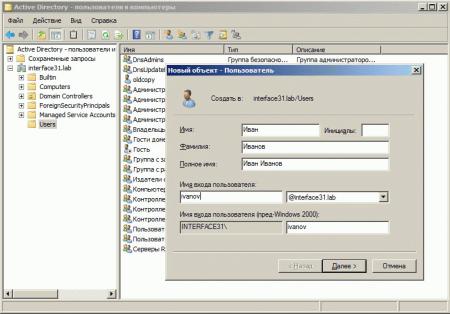

После перезагрузки можно попробовать войти под доменной учетной записью, которую нужно предварительно создать на любом из контроллеров домена. Для этого откройте оснастку Active Directory — пользователи и компьютеры, перейдите в папку User и создайте там нового пользователя.

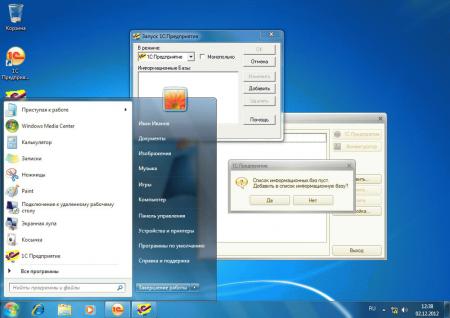

Теперь в систему можно войти под именем нового пользователя. И убедиться в том, о чем мы говорили в начале статьи: работая под локальной учетной записью пользователь Иванов имел привычным образом расположенные файлы, папки и ярлыки, программы были соответствующим образом настроены, кроме того имелась учетная запись почты, избранное браузера и т.д. и т.п. Сейчас он имеет стерильно чистый профиль, который необходимо настраивать заново.

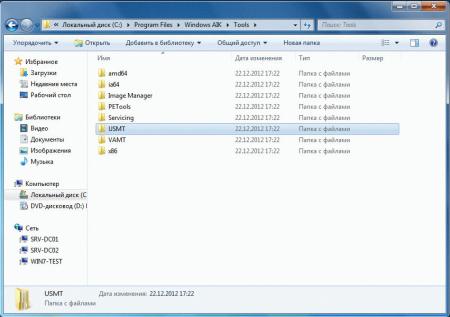

Поэтому самое время заняться переносом профиля локальной учетной записи в доменную. Для этого следует воспользоваться инструментом User State Migration Tool, который входит в состав Пакета автоматической установки Windows (AIK), скачать его можно здесь.

Данный пакет нет необходимости устанавливать на всех ПК, вполне достаточно будет установки на компьютер администратора или один из серверов. Искомый набор утилит находится в папке C:\Program Files\Windows AIK\Tools\USMT нам нужно будет скопировать их на целевую систему или сделать доступными по сети.

Процесс переноса профиля состоит из двух этапов: создание файла переноса с данными и параметрами указанного пользователя и восстановление профиля из файла переноса, причем сделать это можно на любом ПК, что позволяет быстро перенести профиль с одного ПК на другой при замене компьютера.

Внимание! Вы можете перенести профиль из 32-х разрядной системы в 64-х разрядную, однако обратный перенос из 64-х разрядной в 32-х разрядную не поддерживается!

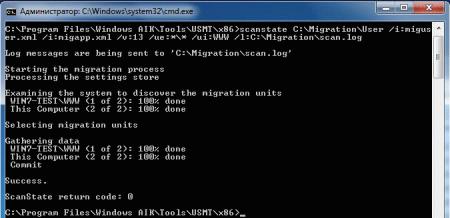

Для создания файла переноса используется утилита ScanState с синтаксисом которой можно ознакомиться здесь. В нашем случае мы будем переносить локальный профиль пользователя WWW в профиль доменного пользователя ivanov. Для создания файла переноса войдите в систему под учетной записью администратора домена, перейдите в папку с нужной версией USMT (32 или 64 бит) и выполните следующую команду:

Синтаксис команды на первый взгляд довольно сложен, но это не так. Первый аргумент указывает расположение файла переноса, ключ /i: указывает какие правила переноса следует использовать, ключ /v: задает необходимый уровень детализации лога, сочетание ключей /ue: и /ui: исключает из переноса всех пользователей кроме WWW, а ключ /l: определяет расположение лога.

Результатом исполнения команды будет короткий отчет о выполненных операциях которые должны закончиться успехом.

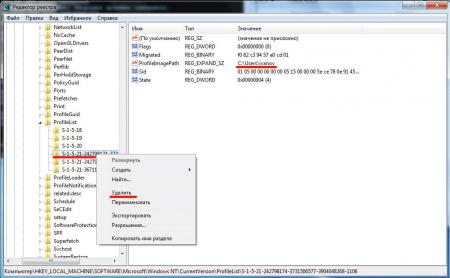

Итак, файл переноса создан, но не спешите переходить ко второму этапу. Если вы уже входили в систему под целевым пользователем, то необходимо удалить или переименовать папку с профилем в каталоге C:\Users и удалить соответствующий профилю раздел в ветке реестра:

В противном случае при попытке восстановления профиля вы получите ошибку с кодом 71: LoadState return code: 71.

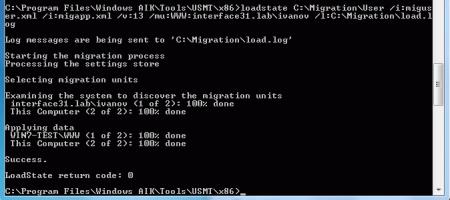

После того, как вы выполните данные операции можно переходит к восстановлению профиля при помощи утилиты LoadState, советуем ознакомиться с ее синтаксисом здесь. Для переноса профиля используйте следующую команду:

Структура команды во многом похожа на предыдущую, одноименные ключи имеют аналогичное значение, ключ /mu: указывает исходный профиль и профиль назначения, доменные учетные записи указываются как Domain\User. В нашем случае профиль локального пользователя WWW будет восстановлен в профиль пользователя interface31.lab\ivanov.

Теперь, выполнив вход под доменной учетной записью пользователь Иванов обнаружит привычное рабочее окружение, как видно на скриншоте ниже, перенеслось даже содержимое корзины.

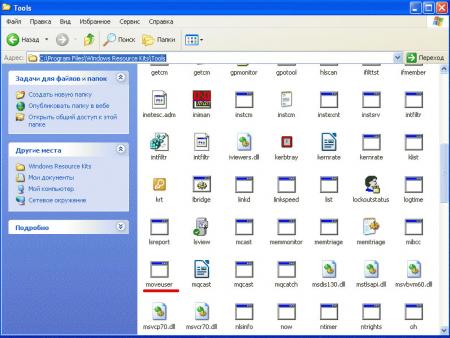

Данный метод можно использовать для операционных систем Windows Vista/7, для переноса профилей в среде Windows XP также можно использовать USMT несколько изменив синтаксис команд, но лучше воспользоваться утилитой moveuser, которая входит в состав Windows Server 2003 Resource Kit Tools (скачать). Точно также, как и в предыдущем случае, нет необходимости устанавливать пакет на каждую машину, достаточно скопировать утилиту moveuser которая находится в папке C:\Program Files\Windows Resource Kits\Tools.

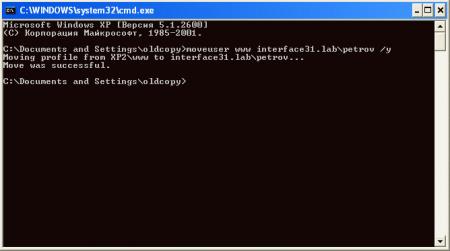

Для переноса профиля также войдите на целевой ПК как администратор домена и выполните команду:

Синтаксис данной утилиты гораздо проще и его можно изучить запустив ее без аргументов. Ключ /y разрешает перезаписать профиль назначения если он существует, т.е. вы можете предварительно выполнить вход доменным пользователем на эту машину, это никак не помешает переносу, после переноса вход под локальным пользователем будет невозможен, если вы хотите продолжать использовать локальный профиль укажите дополнительно ключ /k.

Выполним вход под доменной записью пользователя Петров и убедимся что он может продолжать работу в домене с привычным рабочим окружением.

Как видим, использование специализированных утилит для переноса пользовательских профилей не вызывает затруднений и способно значительно облегчить работу системного администратора и свести к минимуму неудобства пользователей в процессе внедрения Active Directory.

ИТ База знаний

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Погружение в Iptables – теория и настройка

Что такое Active Directory и LDAP?

URL и URI — в чем различие?

Конвертация виртуальных машин/дисков

Система записи телефонных разговоров

Полиалфавитные криптосистемы

RAID 0, 1, 5 и 10 | Что это?

Fanvil X5G

Еженедельный дайджест

Создание доменного пользователя и ввод компьютера в домен

В прошлой статье мы создали и настроили контроллер домена (DC), настало время наполнить наш домен пользователями и рабочими станциями.

Конфигурация

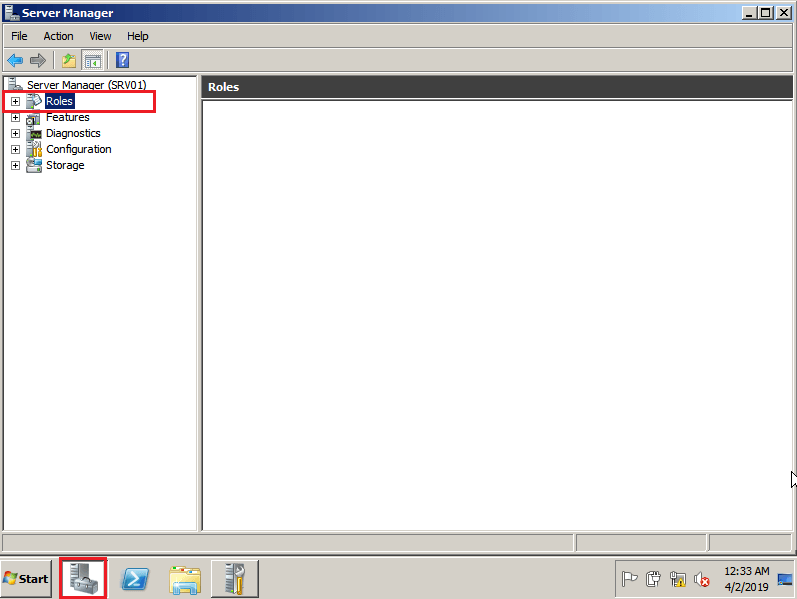

Открываем Server Manager и выбираем опцию Roles.

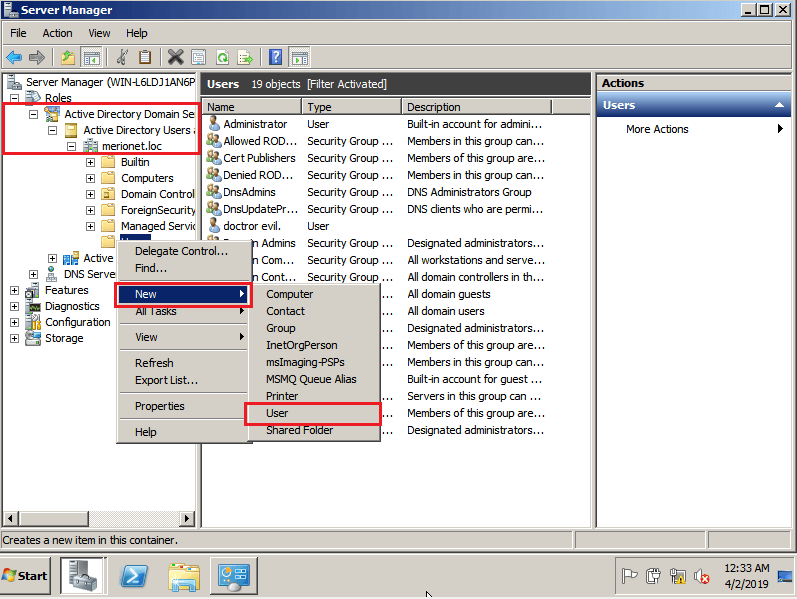

Из доступных ролей выбираем недавно установленную — Active Directory Domain Services, далее Active Directory Users and Computers и находим созданный нами домен (в нашем случае — merionet.loc). В выпадающем списке объектов находим Users и кликаем по данной опции правой кнопкой мыши и выбираем New → User.

Отметим также, что вы можете создать свою группу и добавлять пользователей туда.

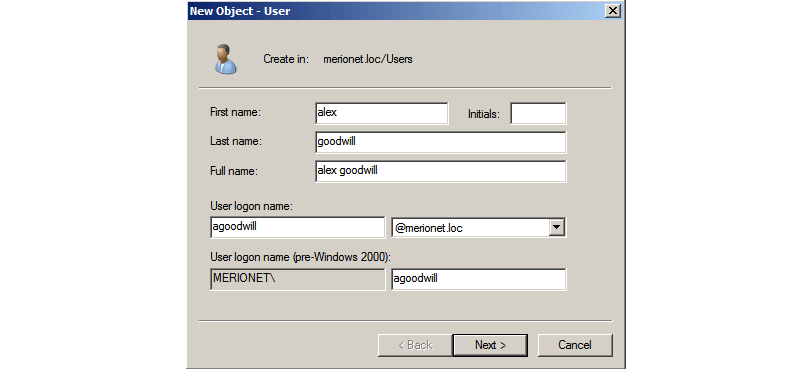

Перед нами откроется окно добавления нового пользователя. Заполняем учетные данные нового пользователя. Как правило, в корпоративных доменах, принято создавать именные учетные записи для того, чтобы в дальнейшем можно было отслеживать действия конкретного пользователя в целях безопасности и однозначно его идентифицировать.

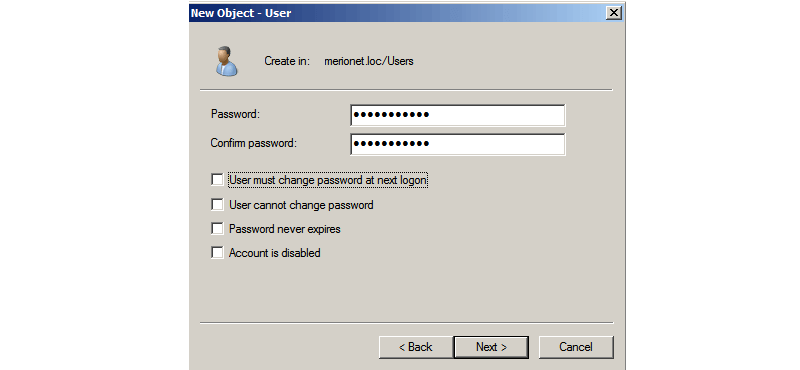

Далее, нас просят ввести пароль для новой учетной записи и выбрать дополнительные опции:

- User must change password at next logon — при включении данной опции, пользователя попросят сменить пароль при следующем логине;

- User cannot change password — пользователь не сможет самостоятельно изменить свой пароль;

- Password never expires — срок действия пароля пользователя никогда не истечет;

- Account is disabled — учетная запись пользователя будем отключена и он не сможет залогиниться с доменными учетными данными, даже если они будут введены верно.

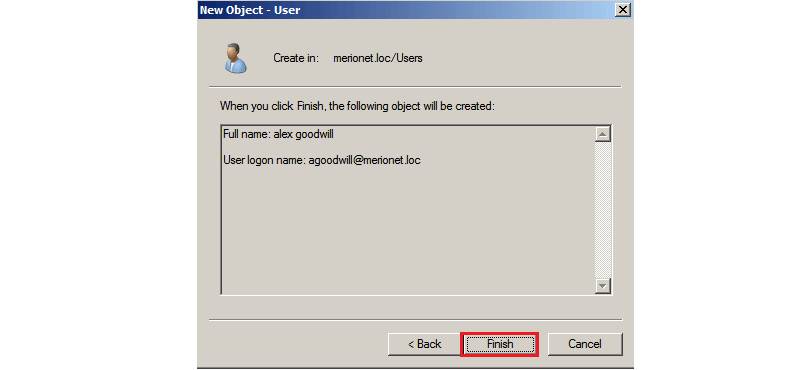

После того, как все данные будут заполнены, нас попросят подтвердить создание нового объекта.

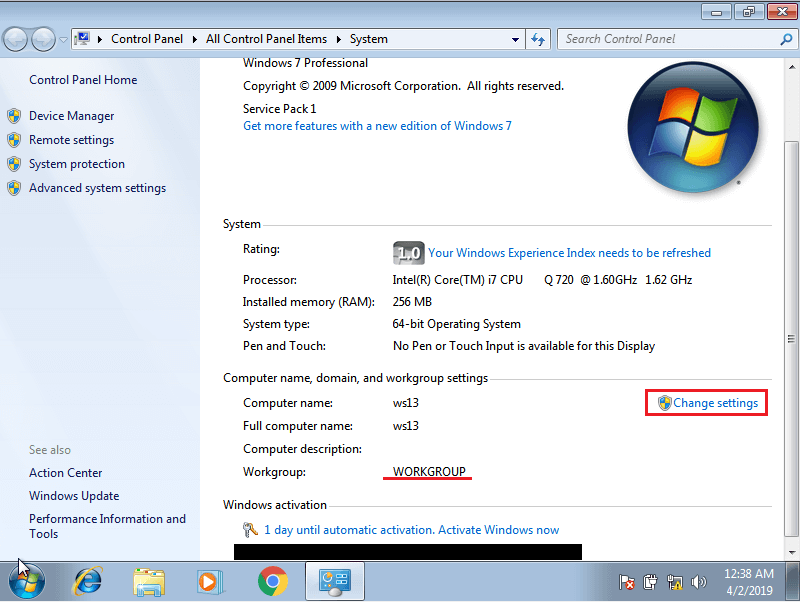

Отлично, новый пользователь домена создан. Теперь нам нужно зайти на компьютер пользователя и ввести его в домен. Для этого логинимся на компьютер пользователя с локальными учетными данными и открываем Свойства компьютера. Как видите, наш компьютер пока еще не стал частью домена, он ещё является частью рабочей группы WORKGROUP/. Убедитесь, что компьютер пользователя имеет версию Windows не ниже Professional. Чтобы ввести его в домен выбираем Change Settings

Важно! Поддержка доменной инфраструктуры начинается только с версии Windows Professional. На версиях Starter, Home Basic, Home Premium подключиться к домену не получится!

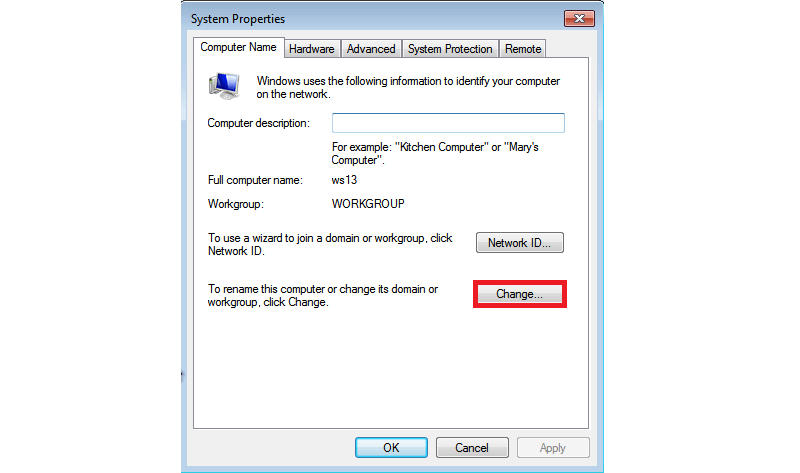

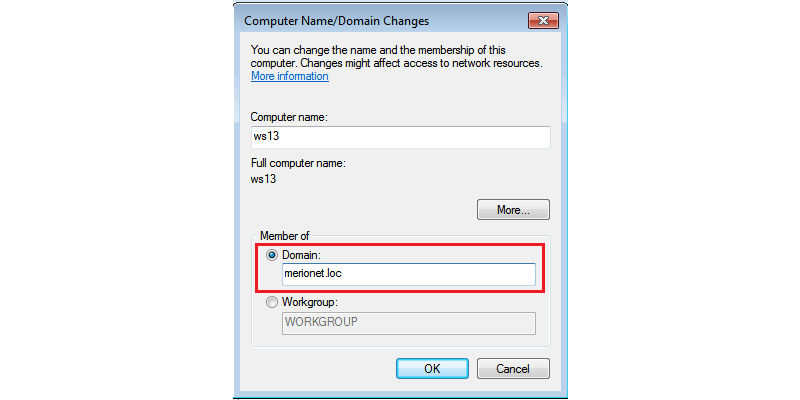

Далее напротив опции «To rename this computer or change its domain or workgroup, click Change» нажимаем собственно Change

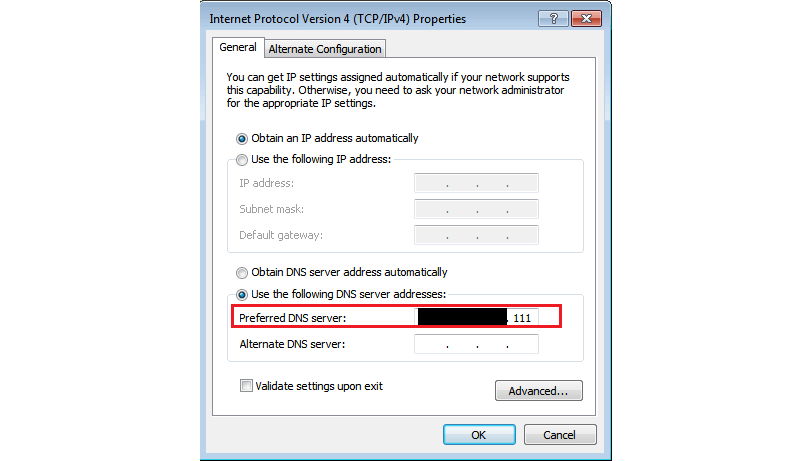

Важно! Для того, чтобы наш компьютер узнал о существующем контроллере домена нам нужно указать ему на DNS сервер, который имеет такую информацию. В нашем случае – контроллер домена является по совместительству DNS сервером для пользовательских машин. Поэтому мы указываем контроллер домена в качестве DNS сервера для настраиваемого компьютера.

Далее в открывшемся окне в опции «Member of» вместо Workgroup выбираем Domain и вводим имя нашего домена (в нашем случае – merionet.loc)

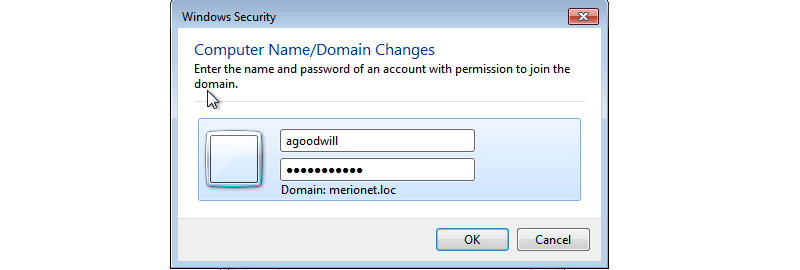

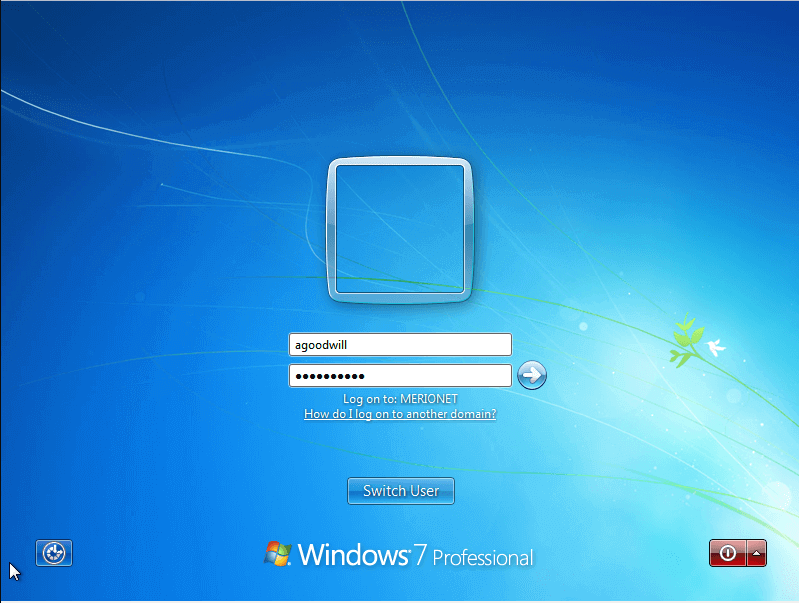

Далее нас попросят ввести учетные данные для учетной записи, которая уже создана и имеет право присоединиться к домену. Вводим учетные данные ранее созданного пользователя.

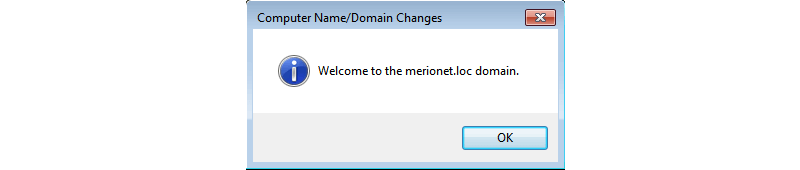

Если все было сделано корректно, то мы увидим сообщение, свидетельствующее о том, что наш компьютер теперь является частью домена (в нашем случае — merionet.loc)

После чего, нас попросят перезагрузить компьютер для применения изменений.

После перезагрузки, мы можем логиниться уже с учетными данными доменного пользователя.

Теперь, если мы откроем свойства компьютера, то увидим, что наш компьютер принадлежит домену (в нашем случае – merionet.loc)

Было полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.